深盾终端实验室:如何把最强能力建在最小端上

- 「深」怀绝技之深盾小剧场 -

“深盾主要是负责终端安全的研究和应用,跟产品的联系也非常密切。我们是属于响应组,帮用户处理棘手的终端问题。我们出差去过很多地方,去过监狱,去过方圆几公里渺无人烟的郊外,去过要穿防护服的工厂,总之用户有问题又不方便线上处理的时候我们就上。”与勒索病毒打了多年“交道”的深盾响应组leader欧哥介绍道。

第一次见到深盾终端实验室(文中或简称为“深盾”)的人,大概都会产生这种感觉:他们好忙,但他们好镇定。这种忙而不乱的节奏,让人不禁联想到——医生。

是的,深盾终端实验室就像处理各种网络安全“疑难杂症”的“医生”,在对僵木蠕毒的响应处置和研究分析上,他们永远跑在前列,“打破终端检测技术天花板,帮助用户应对未知威胁”,让用户的安全领先一步,是他们的使命。

即使是令人闻风丧胆的勒索病毒,在深盾终端实验室的眼里,就像一个“流行病菌”,通过“诊断-查杀-追踪”三招,就能够分分钟拿捏住。

绝技1

诊断!

自研AI引擎打磨,打破「检出率」天花板!

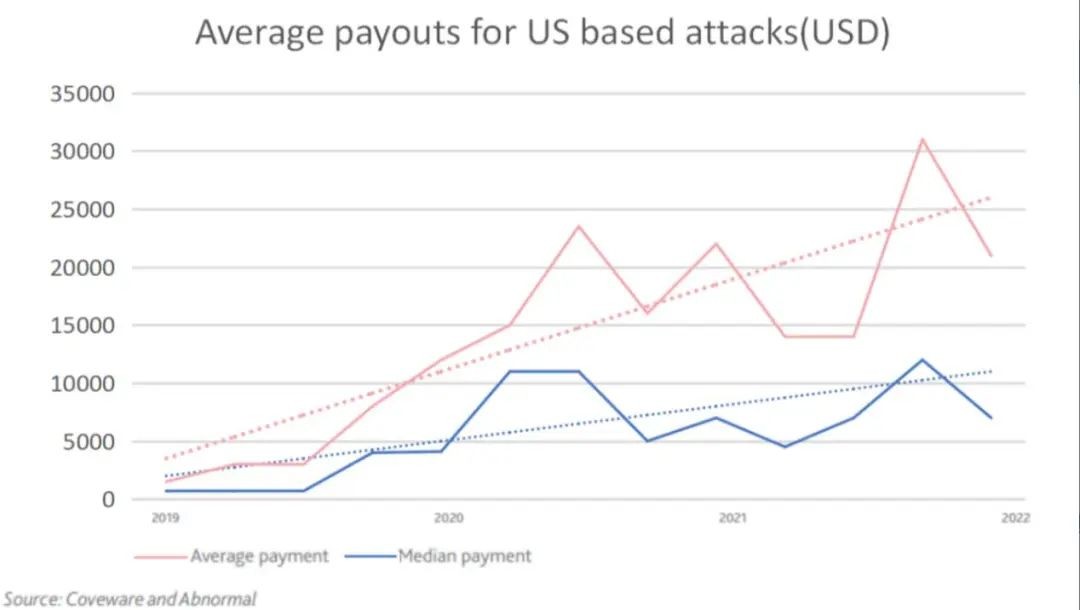

“根据行业报告,勒索软件是目前所有组织面临的最大终端安全风险,全球超过三分之一的组织在过去12个月内经历了勒索软件攻击;勒索产业化、服务化的趋势,给勒索病毒的防御增添了困难。针对重要攻击目标,‘量身定制’的攻击方案甚至暗网内鬼招募屡见不鲜,因此,勒索病毒的防护需要立体化。”

深盾终端实验室效果组负责人,毕业于清华大学计算机系的徐博如是说到。

勒索赎金逐年走高,数据来源于Coveware

徐博告诉我们,很多终端安全防护设备都可以做到对已知勒索病毒的防护。但对未知病毒的防御,才是勒索防护真正的难点。

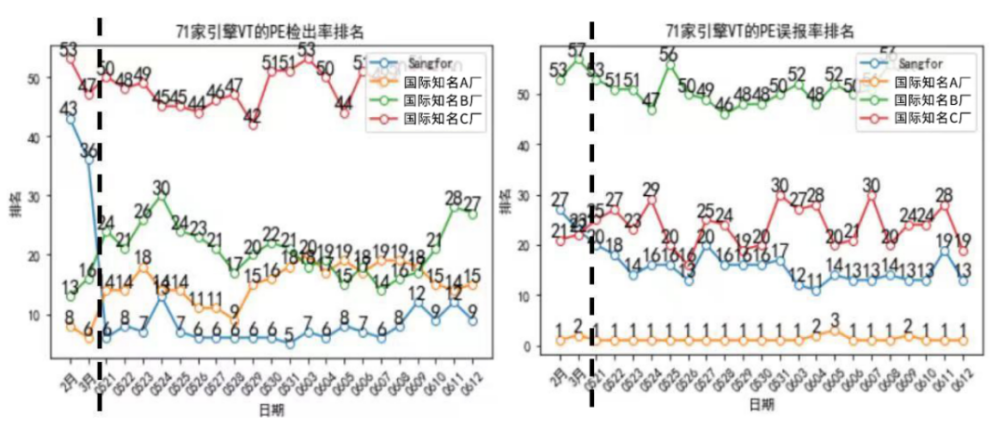

未知病毒考验的是泛化能力,2018年深信服创新研究院自研的SAVE引擎因其强大泛化能力收到众多好评。“但近期我们也发现,随着病毒数量和病毒种类的不断增加,SAVE引擎的AI模型检测能力进入了瓶颈期。”

对新型流行病毒的检测能力出现衰减,意味着用户可能面临无法估量的损失风险。深盾效果组的小伙伴们立刻投入了对SAVE引擎的研究和优化工作。

经过3个多月对AI模型算法的全面优化,以及对解包能力、规则能力、AI能力、云查能力的系统提升,深盾小伙伴们获得了以“创新算法+训练平台+引擎结构”为核心创新的升级版SAVE引擎,能够实现对未知病毒的超高检出率!

目前SAVE引擎在VirusTotal全球71个知名引擎测试对比中的综合能力达到国内前列。今年6月底新版本发布以来,在支撑的PK中(对手覆盖了所有国内主流厂商)保持技术上全胜的战绩;在封库1个月的情况下,检出率依然维持在90%以上,在国内所有引擎对比中表现尤为突出。

SAVE模型算法的VT排名(数值越低越好)

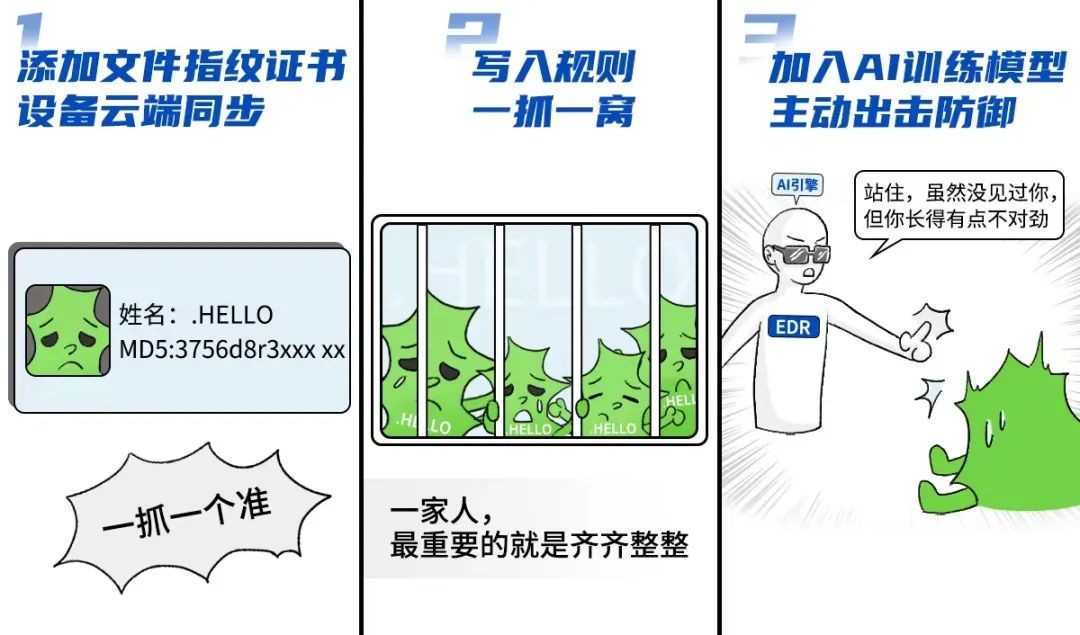

如果说AI能够完成流程化的90%的未知病毒检测,那么深盾终端实验室就是通过每个技术专家的实力,将检出率无限趋近100%,捍卫好每个终端的安全。在解析了某个新型病毒后,深盾终端实验室也会通过三个方式快速赋能到EDR产品中实现防御:

1、添加文件指纹证书,同步加入云查,针对性防御该恶意文件,可实现分钟级更新;

2、视情况写入规则,综合考虑误报率,防御该类恶意文件,可实现小时级更新;

3、加入AI训练模型,实现该特征恶意文件的主动防御,按季度写入模型。

“每一个勒索病毒都难逃我们法眼,一旦出现,应检尽检,高效闭环。”深盾终端实验室研究组的资深技术专家锋哥、张工如是说。

绝技2

查杀!

秒级精准报送,打破「查杀率」天花板!

与恶意文件,尤其是与能够带来暴利的勒索病毒进行对抗,是一个永不停歇的过程。

为了要到巨额赎金,攻击者就像”打不死的小强“,会通过连续尝试在用户终端发起攻击,10次、20次……即使防守成功率达到98%,只要攻者“有心”,仍然存在失陷可能。

即便SAVE引擎对勒索检出率已经接近100%,但深盾终端实验室觉得这还不够,更难的在于怎么在勒索病毒刚开始进行攻击的时候,就把它“扼杀在摇篮里”?

就是更难才更要做,深盾终端实验室联合产品团队,经过千万量级的勒索特征研究,不断提取勒索共性行为,不断细分归类,最终成功研发出智能勒索识别技术,哪怕封库了一个半月,EDR的病毒检出率维持在97.77%,勒索识别精准率依然高达84.62%,对比国内外多款终端安全产品后,勒索精准识别率表现突出!

图为深盾终端实验室对EDR进行一个半月封库测试数据

勒索识别精准率的大大提升,也让深盾效果组的勒索防御技术专家杨工受到启发,和团队小伙伴们快速建立起了一套勒索病毒精准报送用户的流程,一旦检测用户系统有勒索病毒在进行攻击或连续攻击的情况,立刻将信息通报给用户安全管理员,帮助用户当场将勒索苗头“扼杀”!

通过高效对黑客行为进行人工溯源,大大降低未来被该勒索病毒成功入侵的风险。

成功防御并协助用户取证真实案例-来自深盾终端实验室效果组拦截记录

绝技3

追踪!

80+热点家族首发,打破「研究深度」天花板!

对未知病毒的防御能力不是一蹴而就的,即使有AI算法引擎的加持,也离不开深盾研究组一众技术专家对新型病毒和热点病毒家族的持续追踪研究、分析和积累。

研究组的苏哥就给我们讲了这么个故事。

今年9月1日,国外知名的Uptycs威胁团队发布了一篇针对Linux系统的勒索病毒的分析文章,简要描述了该勒索病毒的加密行为并提供了检测思路。

她眉头一皱,发现事情不对,赶紧叫上经验丰富的俊哥一起看,这个勒索病毒,似曾相识!

“这和我们收录的今年5月发现的专门针对Windows系统的DarkAngels勒索病毒极为相似,这个病毒已经成功攻击过国外五六个企业,当时我们就更新了规则,也及时防止了我们的用户被攻击。但如果黑客开发了新的专门针对Linux系统的病毒,那风险又存在了。”

研究组的小伙伴们马上兵分两路,一队通过收集自己平台捕获过的疑似样本,另一队通过国内外各大平台、安全厂商博客、威胁情报平台等对这个勒索病毒进行样本收集。

经过对样本的详细分析发现,该勒索病毒中需要给定的加密路径、释放的勒索信内容、被加密文件扩展名及加密逻辑等一系列行为,包括进一步比对样本之间底层代码逻辑、部分功能模块等,这两个病毒确实为同源家族,只是针对的系统不同。

幸运的是,针对Linux系统的这个勒索病毒,勒索信中的onion链接似乎处于关闭状态,表明这种新型的专门针对Linux系统的勒索软件可能仍处于开发中,尚不会造成危害。

研究组小伙伴第一时间在EDR上增加了对该勒索病毒的检测和阻断规则,深盾终端实验室也成为了国内首发该勒索病毒(针对Linux系统)通告的团队。

“追踪研究病毒不仅仅只是为了优化我们自己的产品,我们也希望让大家知道现在出现了什么新的风险点。因为病毒扩散的速度是很快的,慢一步可能就会有更多用户有遭受损失的风险。”

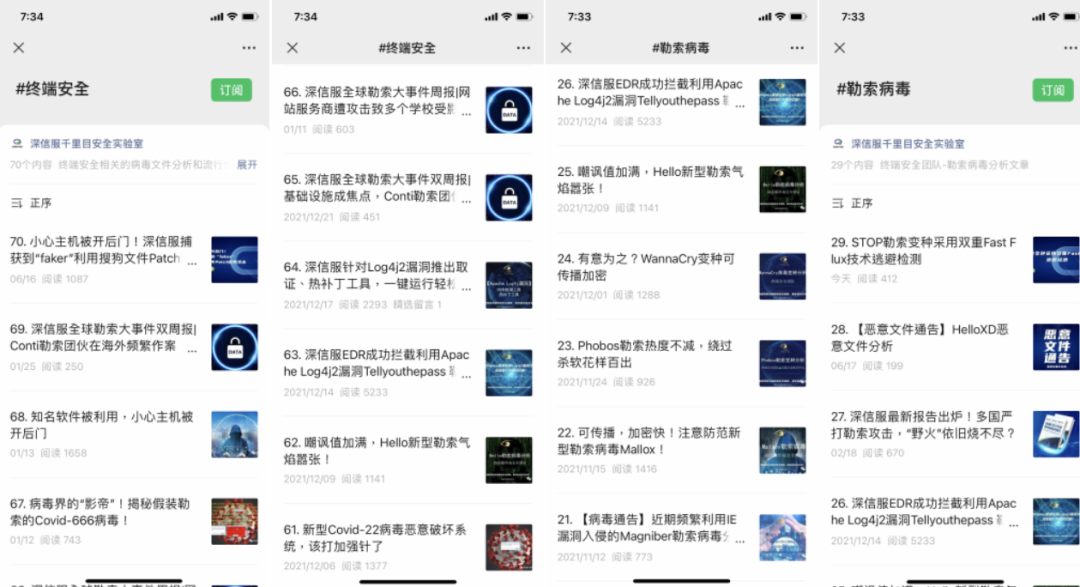

从成立至今,深盾终端实验室已累计首发了80多个热点病毒家族,深度跟踪发现勒索病毒如Mallox、Hello、Chaos等,挖矿病毒家族如Audliodg、WorkMiner、AutoUpdate等发多个热点病毒家族,挖矿病毒家族如Audliodg、WorkMiner、AutoUpdate等。

2020~2022年千里目发布恶意软件通告200余篇

深盾终端实验室的应急响应速度之快,报送病毒分析报告质量之高,也得到了监管单位的高度认可,在CNCERT、ANVA平台贡献单位排名前三,是CCTGA优秀技术支撑单位。

采访的最后,响应组的欧哥翻出电脑里的一封封来自用户的感谢信,其他小伙伴相视一笑,好像已经习惯了欧哥经常以此为豪。

“你可别发出去啊,这些都是保密的。”欧哥介绍完不忘叮嘱。

“展示这些,其实也想借机告诉大家,勒索病毒一直在我们身边,而且很多企业都发生过,只是没有被曝光出来,或者是没有公开去讲这个事情。对于没有中招的人,他们收到的警示相对是比较少的,而且可能也没有引起他们的重视。”

欧哥也感慨:“如果勒索病毒也像真正的医学病毒一样,有可公示的渠道和中招的数据统计,那样才能引起企业单位对终端安全的重视和投入,最后才能真正去完善我们国家的安全体系建设。”

未来,深盾终端实验室依然会从恶意文件研究、热点病毒追踪响应和EDR效果保障三个维度出发,坚定捍卫用户终端安全,致力于让用户的安全体验领先一步,安全效果领跑一路!

免责声明:市场有风险,选择需谨慎!此文仅供参考,不作买卖依据。

责任编辑:kj005

文章投诉热线:156 0057 2229 投诉邮箱:29132 36@qq.com