隐私计算从萌芽到落地应用,有哪些“关键时刻”

“一个民族,千百万人里面才出一个天才;人世间数百万个闲暇的小时流逝过去,方始出现一个真正的历史性时刻,人类星光璀璨的时辰。”

——斯蒂芬·茨威格《人类群星闪耀时》

隐私计算在国内其实是一个比较新的概念。根据《隐私计算理论与技术》一书的描述,“隐私计算”的定义源起于2015年12月国内学术界的一场临时讨论,此后这一概念风行产业界。

从字面上对照,国外有两个概念与隐私计算相关,一是隐私保护计算(Privacy Preserving Computation, PPC),二是隐私增强技术(Privacy Enhancing Technologies, PETs)。

隐私计算是一系列技术体系的合集,交叉融合了密码学、统计学、人工智能、计算机硬件等众多学科,它从本质上满足:在不暴露原始数据的前提下,实现数据及其价值可管、可控和可计量的融合、共享、流通、计算。

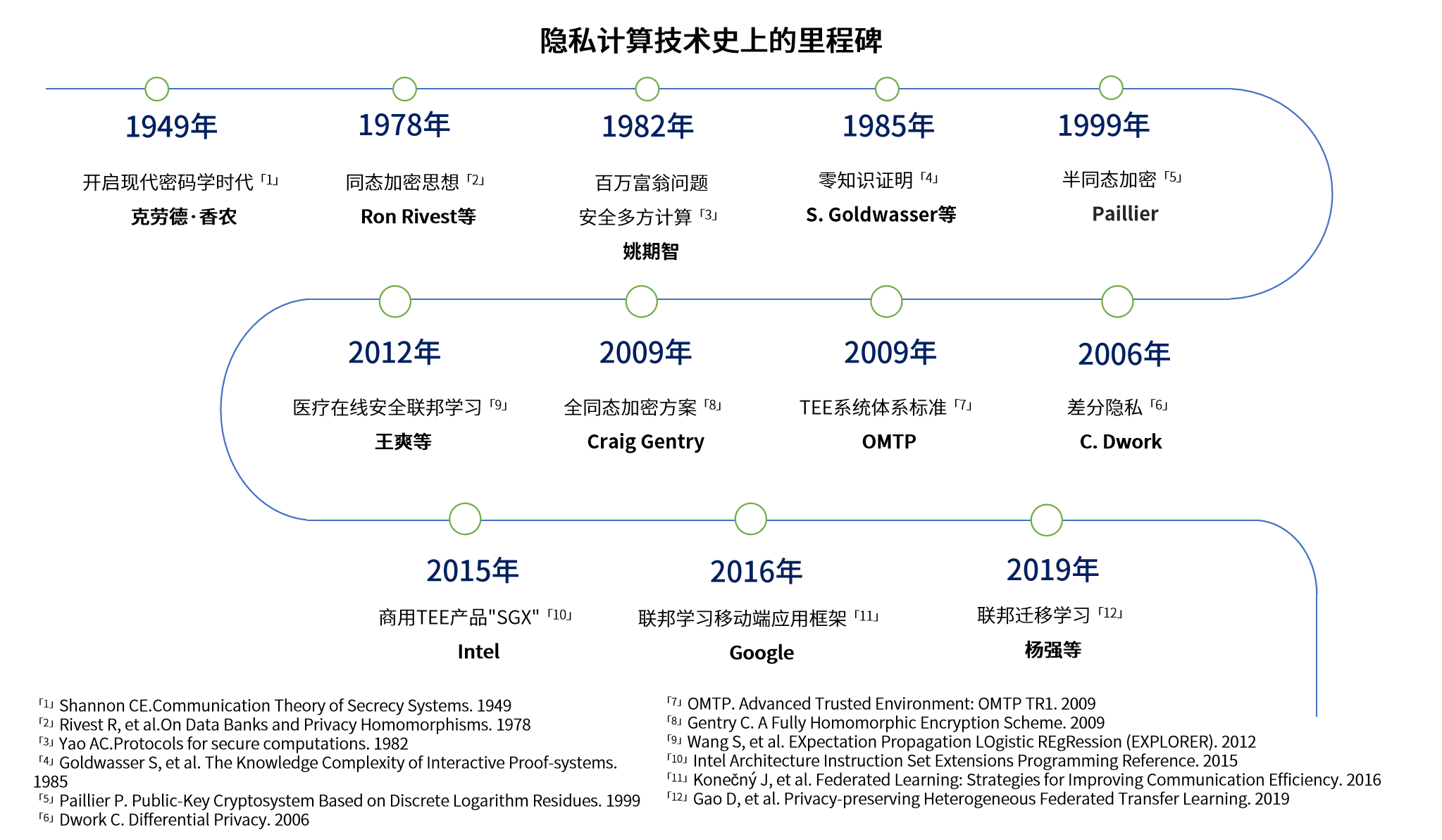

谈隐私计算必然绕不开密码学,隐私计算的发展历程是以现代密码学为主线,协同信息论、统计学、数论、计算机体系结构等学科融合发展的演进过程,大致可分为萌芽期、探索期、成长期、应用期四个阶段。

事实上,任何一项影响深远的创新技术都并非一夜之间诞生的,而是那些走在时代前沿的探索者和先行者们一个又一个创造力的结晶,电力如此,互联网如此,隐私计算也如此。

接下来,一起来看看在隐私计算这段不算太长的发展史上,都有哪些闪耀着智慧之光的“关键时刻”。

一、萌芽期(1949年-1982年)

20世纪40年代,现代信息学之父克劳德·香农在备忘录《密码学的一个数学理论》的基础上,发表一篇重要论文《保密系统的通信理论》(1),被认为是开启了现代密码学时代。

1976年,Whitfield Diffie和Martin Hellman共同发表学术论文《New Direction in Cryptography》(2),创建了公钥加密体制,是现代密码学的里程碑。

1977年,Ron Rivest、Adi Shamir和Leonard Adleman发明非对称式加密算法RSA,突破了长期以来的瓶颈,达到了新的阶段(3)。

1978年,Ron Rivest、Leonard Adleman和Michael L. Dertouzos提出同态加密问题(4),并在当年提出了满足同态属性的算法,但是并未有完全解决其安全性问题。同态加密问题的提出将加密技术的研究从静态引向动态,是理论上的巨大革新,也开创了隐私计算的先河。

1979年,秘密分享(Secret Sharing, SS)最早由Shamir(5)和Blakley(6)提出。

1981年,不经意传输(Oblivious Transfer, OT)由Rabin首次提出(7)。

1982年,姚期智教授在论文《Protocols for Secure Computations》中提出了“百万富翁问题”,开创性地引入了安全多方计算概念(8)。

Tips:这个阶段,出现了许多划时代的里程碑,不仅仅是香农开启了现代密码学时代,更包括同态加密、多方安全计算等主流技术先后被提出,为日后隐私计算的高速发展与应用奠定了坚实的基础。

二、探索期(1983年-1999年)

1985年,S. Goldwasser、S. Micali和C. Rackoff首次提出零知识证明(Zero-Knowledge Proof, ZKP)概念(9)。其目的是解决如下问题:证明者如何向验证者证明自己拥有某一特定的数据,但证明过程不能透露任何有关该数据的信息。

1986年,姚期智教授提出混淆电路(Garbled Circuit, GC)技术,实现了第一个多方(两方)安全计算方案(10)。

1987年,Goldreich等人提出了基于电路的秘密共享方案GMW,并将其应用于多方安全计算(11)。

1996年,Cheung首次提出在分布式数据库中,实现关联规则(Association Rules)挖掘,奠定联邦学习的一些基础概念(12)。

1999年,Paillier在欧密会(EUROCRYPT)上首次提出支持加法同态的公钥密码系统(13)。

Tips:这个阶段,混淆电路、基于秘密分享的MPC、半同态加密等协议和算法陆续出现,此外,零知识证明被提出,联邦学习也开始露出雏形,在即将登场的下一个阶段,联邦学习将闪烁出熠熠光辉。

三、成长期(2000年-2018年)

2006年,C. Dwork提出差分隐私(Differential Privacy, DP)(14),通过引入噪声对数据进行扰动,并要求输出结果对数据集中的任意一条记录的修改不敏感,使攻击者无法根据背景知识推断出敏感信息。

2009年,OMTP工作组率先提出一种双系统解决方案(15),即在同一个智能终端下,除多媒体操作系统外再提供一个隔离的安全操作系统,这一运行在隔离硬件之上的隔离安全操作系统用来专门处理敏感信息以保证信息安全,该方案是可信执行环境(Trusted Execution Environment, TEE)的前身。

2009年,Craig Gentry提出了首个全同态加密方案(Fully Homomorphic Encryption, FHE)(16),同时支持密文下的加法和乘法运算,标志着全同态计算时代的开始,并逐渐发展出多种不同的全同态加密方案。其后Paillier,Gentry,王爽等人牵头成立国际同态加密标准委员会,标志着同态加密在全球进入高速发展阶段。

2013年,王爽教授团队在SCI学术期刊Journal of Biomedical Informatics发表《Expectation Propagation Logistic Regression (EXPLORER): Distributed privacy-preserving online model learning》论文 (17),提出了数据“可用不可见”问题。首次解决医疗在线安全联邦学习问题,该框架服务于多个国家级医疗健康网络,也是联邦学习系统构架层面的突破。

2015年Intel推出商用TEE方案“英特尔软件防护扩展”(Intel Software Guard Extensions, Intel SGX)(18)。

2016年,Google AI团队提出联邦学习算法框架应用于移动互联网手机终端的隐私保护(19)。

2019年,杨强教授团队提出联邦迁移学习,结合联邦学习和迁移学习并发布FATE开源系统(20)。

Tips:这个阶段是隐私计算技术的快速成长期,可谓星光灿烂。在技术创新上,推出首个全同态加密方案,首个医疗在线安全联邦学习底层框架,还包括TEE方案框架的提出与落地。

四、应用期(2019年至今)

2019年至今,在数据要素市场建设和数据价值发挥的时代背景下,产业需求快速增长,隐私计算走出学院派与实验室,广泛与行业应用场景相结合,赋能数据价值的安全、合规流转,各类隐私计算厂商也如雨后春笋一般涌现出来,激发了隐私计算技术可用性的快速提升。

当前,隐私计算仍处于产业快速导入期,即将迈入“隐私计算+”时代。未来,隐私计算将如同移动互联网、水、电网一般,成为数字时代的底层基础设施。

参考资料:

李凤华, 李晖, 牛犇. 隐私计算理论与技术

中国移动通信联合会, 中科院信工所, 中国信通院. 2021隐私机密计算蓝皮书

交通银行. 隐私计算金融应用蓝皮书

中国信通院. 联邦学习场景应用研究报告(2022年)

北京金融科技产业联盟. 隐私计算技术金融应用研究报告

中国移动. 隐私计算应用白皮书(2021)

微众银行, 毕马威. 2021隐私计算行业研究报告:深潜数据蓝海

艾瑞咨询. 2022年中国隐私计算行业研究报告

参考文献:

1. Shannon CE. Communication theory of secrecy systems. The Bell System Technical Journal. 1949 Oct;28(4):656–715.

2. Diffie W, Hellman M. New directions in cryptography. IEEE Trans Inf Theory. 1976 Nov;22(6):644–54.

3. Calderbank. The rsa cryptosystem: history, algorithm, primes. Chicago: math uchicago edu [Internet]. Available from: http://math.uchicago.edu/~may/VIGRE/VIGRE2007/REUPapers/INCOMING/REU%20paper.pdf

4. Rivest RL, Adleman L, Dertouzos ML. On data banks and privacy homomorphisms. Foundations of secure [Internet]. 1978; Available from: http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.500.3989&rep=rep1&type=pdf

5. Shamir A. How to share a secret. Commun ACM. 1979 Nov;22(11):612–3.

6. Blakley. Safeguarding cryptographic keys. In: Managing Requirements Knowledge, International Workshop on. 1979. p. 313.

7. Rabin MO. How To Exchange Secrets with Oblivious Transfer. Cryptology ePrint Archive [Internet]. 2005 [cited 2022 May 28]; Available from: https://eprint.iacr.org/2005/187

8. Yao AC. Protocols for secure computations. In: 23rd Annual Symposium on Foundations of Computer Science (sfcs 1982). 1982. p. 160–4.

9. Goldwasser S, Micali S, Rackoff C. The knowledge complexity of interactive proof-systems [Internet]. Proceedings of the seventeenth annual ACM symposium on Theory of computing - STOC ’85. 1985. Available from: http://dx.doi.org/10.1145/22145.22178

10. Yao ACC. How to generate and exchange secrets. In: 27th Annual Symposium on Foundations of Computer Science (sfcs 1986). 1986. p. 162–7.

11. Goldreich O, Micali S, Wigderson A. How to Play ANY Mental Game. In: Proceedings of the Nineteenth Annual ACM Symposium on Theory of Computing. New York, NY, USA: ACM; 1987. p. 218–29. (STOC ’87).

12. Cheung DW, Han J, Ng VT, Fu AW, Fu Y. A fast distributed algorithm for mining association rules. In: Fourth International Conference on Parallel and Distributed Information Systems. 1996. p. 31–42.

13. Paillier P. Public-Key Cryptosystem Based on Discrete Logarithm Residues. EUROCRYPT 1999 [Internet]. 1999 [cited 2022 May 28]; Available from: https://ci.nii.ac.jp/naid/10021850608/

14. Dwork C. Differential Privacy. In: Automata, Languages and Programming. Springer Berlin Heidelberg; 2006. p. 1–12.

15. Hardware Working Group. ADVANCED TRUSTED ENVIRONMENT: OMTP TR1 [Internet]. OMTP Limited; 2009. Available from: https://www.gsma.com/newsroom/wp-content/uploads/2012/03/omtpadvancedtrustedenvironmentomtptr1v11.pdf

16. Gentry C. A fully homomorphic encryption scheme [Internet]. 2009. Available from: https://search.proquest.com/openview/93369e65682e50979432340f1fdae44e/1?pq-origsite=gscholar&cbl=18750

17. Wang S, Jiang X, Wu Y, Cui L, Cheng S, Ohno-Machado L. EXpectation Propagation LOgistic REgRession (EXPLORER): distributed privacy-preserving online model learning. J Biomed Inform. 2013 Jun;46(3):480–96.

18. Intel. Intel Architecture Instruction Set Extensions Programming Reference [Internet]. Intel; 2015. Available from: https://www.intel.com/content/www/us/en/developer/overview.html#page=36

19. Konečný J, Brendan McMahan H, Yu FX, Richtárik P, Suresh AT, Bacon D. Federated Learning: Strategies for Improving Communication Efficiency [Internet]. arXiv [cs.LG]. 2016. Available from: http://arxiv.org/abs/1610.05492

20. Gao D, Liu Y, Huang A, Ju C, Yu H, Yang Q. Privacy-preserving Heterogeneous Federated Transfer Learning. In: 2019 IEEE International Conference on Big Data (Big Data). 2019. p. 2552–9.

责任编辑:kj005

文章投诉热线:156 0057 2229 投诉邮箱:29132 36@qq.com